A Telefónica ransomware támadást szenved

Tartalomjegyzék:

Ma megtudhatunk egy meglehetősen jelentős támadást a belső Telefónica hálózat ellen, amelyet a vállalat belső forrásai megerősítenek nekünk, és ez a támadás a Vodafone-t, Santander-t és Capgemini-t is érintheti. A Telefonica azt mondta a munkavállalóknak, hogy a hangosbeszélő rendszeren keresztül kapcsolják ki a számítógépeiket, hogy megakadályozzák a Ransomware terjedését az egész hálózaton.

A Telefónica Ransomware támadást szenved

Pontosan nem ismert, hogy mi történik, de a Telefónica felhívta a figyelmeztetést munkatársaira, és egyes alkalmazottak vagy alkalmazottak információkat szivárognak a társadalmi hálózatokon. Tudjuk, hogy ez egy meglehetősen súlyos támadás a szolgáltató belső hálózatával szemben, mivel leválasztották a berendezéseket a hálózatról, és kikapcsolták őket, emellett figyelmeztető hangot adtak a hálózatot használó adatközpontoknak, hogy tisztában legyenek velük.

A probléma kezdetben csak a Spanyolország Telefónica-t érinti, és nemcsak a központot, hanem a leányvállalatokat is.

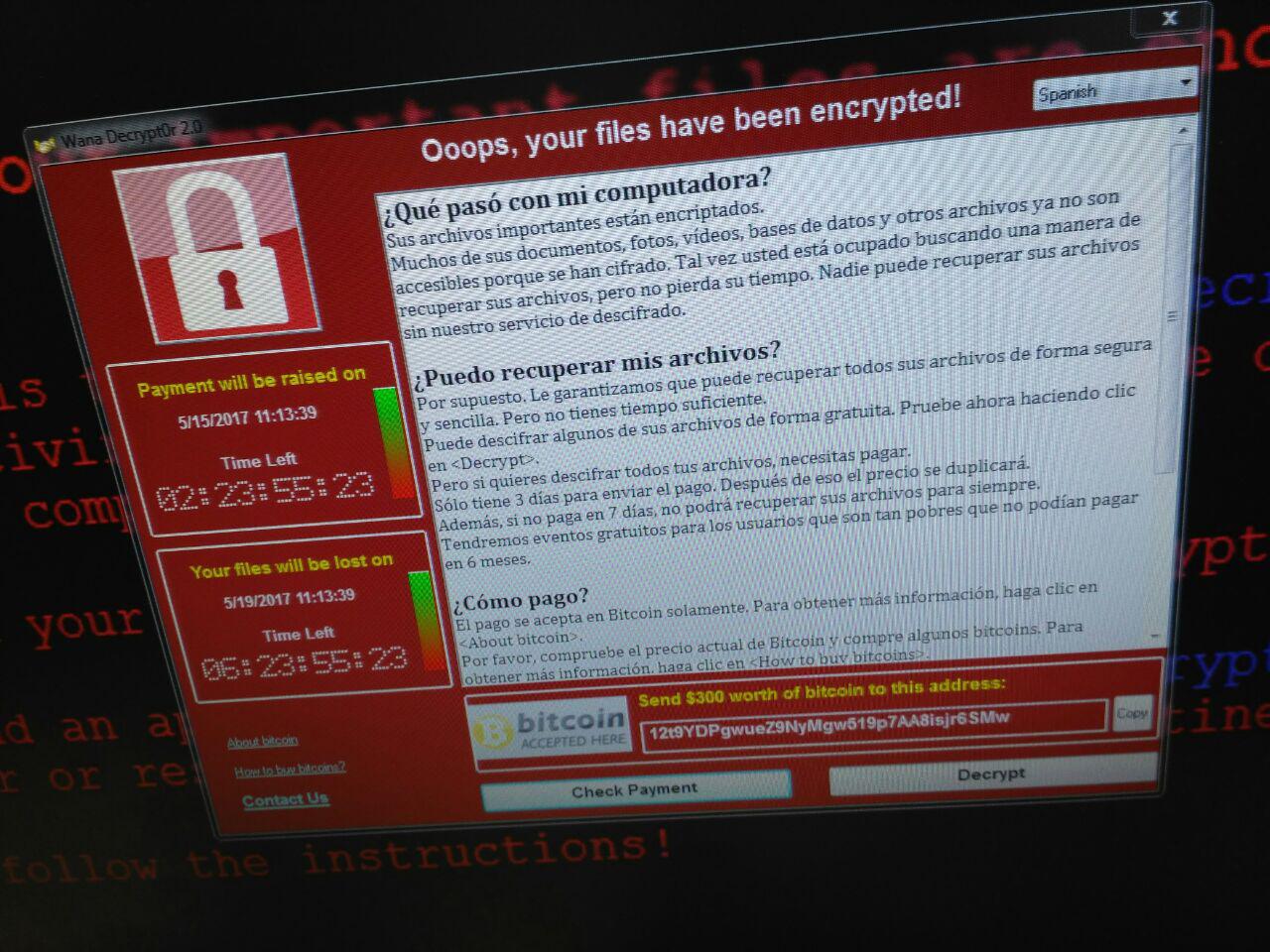

A WanaDecryptor V2 annak a ransomwarenek a neve, amely a Telefónicát és más cégeket érinti. A WanaDecrypor a távoli parancsfuttatást használja annak az SMB-protokollnak a sérülékenységének kihasználásával, amely miatt a rosszindulatú szoftvert el kell terjeszteni a hálózat többi Windows gépére.

Az érintett rendszerek a Windows különféle verziói, például a Windows Server 2008/2012/2016, a Windows 7, Windows 8, Windows 8.1, Windows 10, Windows Vista SP2. A jelentés szerint az internetes támadás során kiaknázott sebezhetőséget felvitték a Microsoft március 14-i biztonsági közleményébe, és van egy támogatási dokumentum az itt látható probléma megoldására.

Amit ebben a képen látszik, az az állítás, amelyet telefonon adtam ki az alkalmazottaknak, hogy megakadályozzam a ransomware tovább terjedését. Számos elemzést találtunk erről a rosszindulatú programról a hibrid elemzésben és a teljes vírusban.

Hol van a WanaDecryptor V2 telepítve?

Kezdje a fájlok módosításával ezen elérési utakon:

C: \ WINDOWS \ system32 \ msctfime.ime

C: \ WINDOWS \ win.ini

C: \ DOCUME ~ 1 \ User \ LOCALS ~ 1 \ Temp \ c.wnry

C: \

C: \ DOKUMUM ~ 1 \ Felhasználó \ LOKALOK ~ 1 \ Temp \ msg \ m_English.wnry

A következő kulcsok módosítása vagy hozzáadása a rekordokhoz:

HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows NT \ CurrentVersion \ IMM

HKEY_USERS \ S-1-5-21-1547161642-507921405-839522115-1004 \ szoftver \ Microsoft \ Windows NT \ CurrentVersion \ AppCompatFlags \ Rétegek

HKEY_CURRENT_USER \ SOFTWARE \ Microsoft \ CTF

HKEY_LOCAL_MACHINE \ Software \ Microsoft \ CTF \ SystemShared

HKEY_USERS \ S-1-5-21-1547161642-507921405-839522115-1004

HKEY_LOCAL_MACHINE \ Software \ WanaCrypt0r

HKEY_CURRENT_USER \ Software \ WanaCrypt0r

HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows NT \ CurrentVersion \ ProfileList \ S-1-5-21-1547161642-507921405-839522115-1004

HKEY_LOCAL_MACHINE \ System \ CurrentControlSet \ Control \ Session Manager

HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows NT \ currentVersion \ Időzónák \ W. Európa standard idő

HKEY_LOCAL_MACHINE \ Software \ Microsoft \ Windows NT \ CurrentVersion \ Időzónák \ W. Európa standard idő \ Dinamikus DST

HKEY_CURRENT_USER \ SOFTWARE \ Microsoft \ CTF \ LangBarAddIn \

HKEY_LOCAL_MACHINE \ SOFTWARE \ Microsoft \ CTF \ LangBarAddIn \

További információ a Malwr-ről

A kutató a domain regisztrációval leállítja az ransomware támadást

Egy nyomozó egy domain regisztrációval leállítja a ransomware támadást. Tudja meg, hogy ez a kutató hogyan állítja le a WannaCry ransomware szoftvert.

Az Ubisoft feltárja, hogy szerverei ddos támadást szenvedtek

Az Ubisoft feltárja, hogy szerverei DDoS támadást szenvedtek. Tudjon meg többet a támadásról, amely a francia társaságot sújtja.

Az 1-es formula megakadályozza a ransomware támadást

Az 1-es formula megakadályozza a ransomware támadást. Tudja meg, hogyan sikerült a Formula 1 elkerülni, hogy egy ransomware támadás áldozatává váljon.